.

NOVITA'

E' disponibile il nuovo nostro sito internet www.sitovistoso.it dove potrete registrare un vostro dominio, e gestirne il contenuto con un pannello a cui si accede da internet, senza installare alcun software.

Ulteriori Informazioni entrando nel menu internet per voi a fianco, oppure utilizzando la pagina dei contatti.

Software e supporto completo per la fattura elettronica verso la Pubblica amministrazione, in vigore gia' dal 6 giugno 2014, per Ministeri, quindi Scuole e altri Enti Pubblici. Dal 31 marzo 2015 per le rimaneneti Istituzioni, Comuni compresi.

Contattaci direttamente qui, sarai richiamato e informato senza nessun obbligo.

Versione Fattura elettronica anche senza Software.

Gestione elettronica delle comande in bar, ristoranti, pizzerie, agriturismo, soluzioni su misura. Come per tutto il resto contatto su questa pagina, per chiarimenti e preventivi senza obblighi.

**************************************************

Indirizzi Email personalizzati, sicuri e veloci, sul dominio @zocca-viva.it con servizio di server per la posta in uscita. (SMTP) ......

Date ampia visibilita' alle Vostre attività anche se avete già un sito internet, inserendo il link sul nostro dominio www.zocca-viva.it

**************************************************

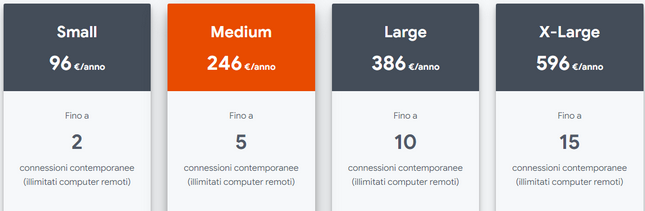

Servizi informatici per Privati, Aziende, Enti Pubblici, con studio professionale a Zocca (Mo), Clienti nelle Provincie di Modena, Bologna, Reggio Emilia, e anche in altre Regioni dal nord a sud, con il servizio di TELEASSISTENZA, che rende possibili gran parte degli interventi a livello sofware e/o di configurazioni varie, senza spostamento alcuno, quindi a costi estremamente bassi;

Fornitura di Hardware assemblato e marchi principali;

Software personalizzati per tutte le attività, Gestionali con o senza contabilità, Gestione completa dei magazzini con lettori di codici a barre portatili, e collegamenti ai principali registratori di cassa;

Cosulenza Investigativa su crimini informatici;

Progettazione, Installazione e gestione di reti locali e geografiche (LAN e WAN);

Gestione della sicurezza informatica, protezione anche centralizzata contro accessi indesiderati al Vostro computer o alla Vostra rete. Firewall, Antivirus, Antitutto, ecc.;

Assistenza Telefonica e TELEASSISTENZA;

Internet a 360° - dalle pratiche burocratiche fino al sito statico o dinamico chiavi in mano, anche con opzioni per Ecommerce;

Per i dettagli visitate le pagine del sito ......

.

06/04/2023

06/04/2023 20/09/2022

20/09/2022- - non inviare il messaggio a più di 10 destinatari;

- - non inviare il messaggio a indirizzi email inesistenti, appena te ne accorgi rimuovi l´indirizzo dalle rubriche;

- - se non necessario, non inviare lo stesso messaggio più volte allo stesso destinatario;

- - se vuoi inviare email pubblicitarie utilizza software specifici.

- - evita di mettere nell´oggetto del messaggio indirizzi email;

- - evita di scrivere nell’oggetto del messaggio frasi vaghe;

- - evita le maiuscole:

- - evita di usare parole inventate;

- - evita, se possibile, i termini spesso comuni allo spam come ad esempio "Speciale", "Offerta”, “Sconto", "Riservato", "Solo per te”, “Risparmia”, “Guadagna”, "Gratis" e simili.

- - evita di usare un carattere molto piccolo o con colori accesi;

- - evita di inserire più immagini che testo;

- - evita di formattare troppo il testo o inserire parole spaziate;

- - evita di inserire link numerici nel messaggio ( es: http://192.168.100..... );

- - evita se possibile i termini spesso comuni allo spam come ad esempio "free", "Ordina ora", "Speciale, "Promozione", "Offerta”, “Sconto", "Riservato", "Solo per te”, “Risparmia”, “Guadagna”, "Gratis", "Hai vinto" e simili;

- - controlla la correttezza del testo togliendo errori di digitazione.

- - evita di inserire più immagini che testo;

- - specifica l’attributo "alt" per ogni immagine inserita.

- - evita, se possibile, di inserire allegati non compressi ( zip );

- - evita di inserire nel messaggio allegati di grandi dimensioni (oltre 1MB);

- - utilizza, se possibile, sistemi che permettano di scaricare materiale tramite un link anziché allegarlo al messaggio.

- - fatti riconoscere dai destinatari dei tuoi messaggi;

- - avvisa, se possibile, i destinatari dei tuoi messaggi di inserire il tuo indirizzo email tra i mittenti "non spam";

- - se invii email commerciali, non utilizzare modelli preconfezionati.

17/03/2022

17/03/2022- sicurezza dei dispositivi (endpoint security), ivi compresi applicativi antivirus, antimalware ed “endpoint detection and response” (EDR);

- “web application firewall” (WAF);

- protezione della posta elettronica;

- protezione dei servizi cloud;

- servizi di sicurezza gestiti (managed security service).

10/06/2021

10/06/2021- Se c’è un dubbio, contatta o telefona direttamente la persona interessata per verificare eventuali difformità relative al metodo di pagamento;

- Utilizza password efficaci e sostituiscile di frequente, è fondamentale seguire questo consiglio per proteggersi da accessi indesiderati;

- Proteggi la rete Wi-Fi con password e protocolli appropriati;

- Attiva l’autenticazione a “due fattori” per gli accessi più importanti come servizi bancari online;

- Pianifica percorsi di formazione per i dipendenti con cadenza regolare. La rete è in continua evoluzione e le minacce cambiano molto di frequente con attacchi sempre più sofisticati. È molto importante lavorare in team per prevenire qualsiasi problema;

- Aggiorna il sistema operativo per chiudere eventuali falle alla sicurezza;

- Installa antivirus e antimalware validi e non versioni gratuite e fai in modo che siano sempre aggiornati.

20/06/2020

20/06/2020 NEWS 09 MARZO 2020

NEWS 09 MARZO 2020- In questo particolare periodo, ma anche finita l'emergenza coronavirus, con il nostro sistema di telelavoro potete rimanere tranquillamente a casa, svolgendo tutte le mansioni d'ufficio.

- Soluzioni a richiesta anche oltre 15 operatori contemporaneamente.

NEWS 15 DICEMBRE 2019

NEWS 15 DICEMBRE 2019- emettere il documento (di vendita, di reso, di annullo)

- memorizzare contestualmente alla compilazione del documento commerciale il corrispettivo introitato, assolvendo così anche all’obbligo di trasmissione telematica.

- essere dotato di computer o altro dispositivo avente accesso ad internet

- dotarsi di credenziali proprie di accesso a Fatture e Corrispettivi (codici Fisconline, Entratel)

- essere dotato di stampante per la produzione della copia del documento commerciale da consegnare all’acquirente.

NEWS 14 GENNAIO 2019

NEWS 14 GENNAIO 2019 NEWS 25 ottobre 2018

NEWS 25 ottobre 2018 NEWS 22 MARZO 2018 aggiornata il 2 GIUGNO 2018

NEWS 22 MARZO 2018 aggiornata il 2 GIUGNO 2018 NEWS 22 MARZO 2018

NEWS 22 MARZO 2018

- GandCrab un nuovo Ransomware distribuito tramite Exploit Kits

- GandCrab: nuova campagna di mail spam diffonde il ransomware "nascosto" dentro false ricevute PDF.

- Truffa online: EiTest distribuisce il ransomware GandCrab e Netsupport Manager per accedere da remoto

- 1.RoughTed – un tipo di malvertising presente su larga scala che viene utilizzato per diffondere siti web dannosi e payload come truffe, adware, exploit kit e ransomaware. Può essere usato per attaccare ogni tipo di piattaforma e sistema operativo, riesce a superare i controlli della pubblicità e le impronte digitali così da assicurarsi di sferrare l’attacco piùà potente.

- 2.Locky – ransomware che ha iniziato a circolare nel febbraio 2016 e si diffonde soprattutto attraverso email di spam, che contengono un downloader camuffato con un Word o un file Zip allegato, che poi viene scaricato e installa così il malware, che crittografa tutti i file dell’utente. In particolare, Locky si trasmette soprattutto attraverso email di spam che contengono un downloader camuffato con un Word o un file Zip allegato contenente macro dannose. Quando gli utenti attivano queste macro – generalmente tramite una tecnica di social engineering – l’allegato scarica e installa il malware che crittografa tutti i file dell’utente. Un messaggio porta poi l’utente a scaricare il browser Tor e a visitare una pagina web che richiede un pagamento in bitcoin.

- 3.Globeimposter – si tratta di un ransomware che si presenta come una variante del ransomware Globe. È stata scoperto a maggio 2017 e viene utilizzato per diffondere campagne spam, malvertising ed exploit kit. A seguito della crittografia, il ransomware aggiunge l’estensione .crypt a ciascun file crittografato.

- 1.Triada – malware modulare per Android che sferra l’attacco tramite una backdoor che concede privilege amministrativi a malware scaricati, dato che aiuta a integrarsi nei processi di sistema. Triada è stato anche identificato come URL di tipo spoofing – cioè che impiega in varie maniere la falsificazione dell’identità.

- 2.Hiddad - malware per Android che raccoglie applicazioni legittime e le rilascia in uno store di terze parti. La sua principale funzione è la visualizzazione di annunci pubblicitari, ma è anche in grado di accedere alle misure di sicurezza integrate nel sistema operativo, consentendo ad un utente malintenzionato di ottenere dati sensibili dell’utente.

- 3.Lotoor – un hack tool che sfrutta le vulnerabilità del sistema operativo Android al fine di ottenere privilegi di root sui dispositivi mobile compromessi.

NEWS 02 NOVEMBRE 2017

NEWS 02 NOVEMBRE 2017 NEWS 16 settembre 2017

NEWS 16 settembre 2017 NEWS 30 Dicembre 2016

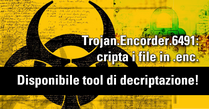

NEWS 30 Dicembre 2016

%TEMP%\\Windows_Security.ex. Il processo di criptazione è lanciato dalla cartella %TEMP%. Cripta quindi i file e ne modifica l'estensione in .enc.

NEWS 18 Luglio 2016

NEWS 18 Luglio 2016 NEWS 6 Giugno 2016

NEWS 6 Giugno 2016 NEWS 28 aprile 2016

NEWS 28 aprile 2016 NEWS 07 marzo 2016

NEWS 07 marzo 2016 NEWS 10 febbraio 2016

NEWS 10 febbraio 2016Comuni della Provincia di Modena e Bologna serviti direttamente dalla nostra sede di Zocca:

Castelfranco Emilia, Castelvetro, Fanano, Montese, Guiglia, Maranello, Marano sul Panaro, Modena, Pavullo, Savignano sul panaro, Serramazzoni, Sestola, Spilamberto, Vignola, Zocca. Anzola Emilia, Bazzano, Calcara, Casalecchio di reno, Castel d'Aiano, Castello di Serravalle, Crespellano, Gaggio Montano, Bologna, Marzabotto, Monteveglio, Monte San pietro, Porretta Terme, Sasso Marconi, Savigno, Tolè, Vergato, Vidigiatico, Zola Predosa, Valsamoggia.